深入理解ASP.NET Core中的Claims Transformation与灵活授权机制

引言

在现代Web开发中,安全与授权管理是每一个后台系统不可或缺的环节。ASP.NET Core以其强大的中间件体系和声明式安全模型,成为企业级应用首选。随着微服务和外部身份认证(如OAuth2、OpenID Connect)广泛采用,“基于声明的授权”(Claims-based Authorization)成为主流。

然而,实际开发中,身份提供方(如Microsoft Entra ID、Auth0等)颁发的访问令牌往往难以直接满足应用的细粒度授权需求。此时,Claims Transformation(声明转换)机制为我们定制化、安全高效地扩展用户声明提供了解决之道。

本文将深入解析ASP.NET Core中的Claims Transformation原理与实现,并结合实际案例与流程图,帮助你构建灵活、健壮的授权体系。

背景与动机

为什么需要Claims Transformation?

- 外部IDP限制:第三方身份服务(如Azure AD、Auth0)提供的claims结构、内容有限,不能直接反映业务所需的用户权限、角色或业务属性。

- 系统内部授权需求多样:企业内部常需根据自定义规则(如数据库角色、业务标签、动态权限)实现更细粒度的控制。

- 保持令牌简洁:避免在访问令牌中冗余存储所有细节信息,而是在后端根据需求动态补充、转换声明。

技术原理

Claims与Claims-based Authorization简介

- Claim:即“声明”,本质为一组

(name, value)键值对,如("role", "admin")。它代表了关于某个用户的信息。 - ClaimsPrincipal:表示当前认证用户,拥有一组声明集合。

- Claims-based Authorization:授权判断基于用户的claims集合,而非传统的角色或用户名。

Claims Transformation机制

ASP.NET Core通过内置接口 IClaimsTransformation 支持对每次请求进行声明补充或转换。

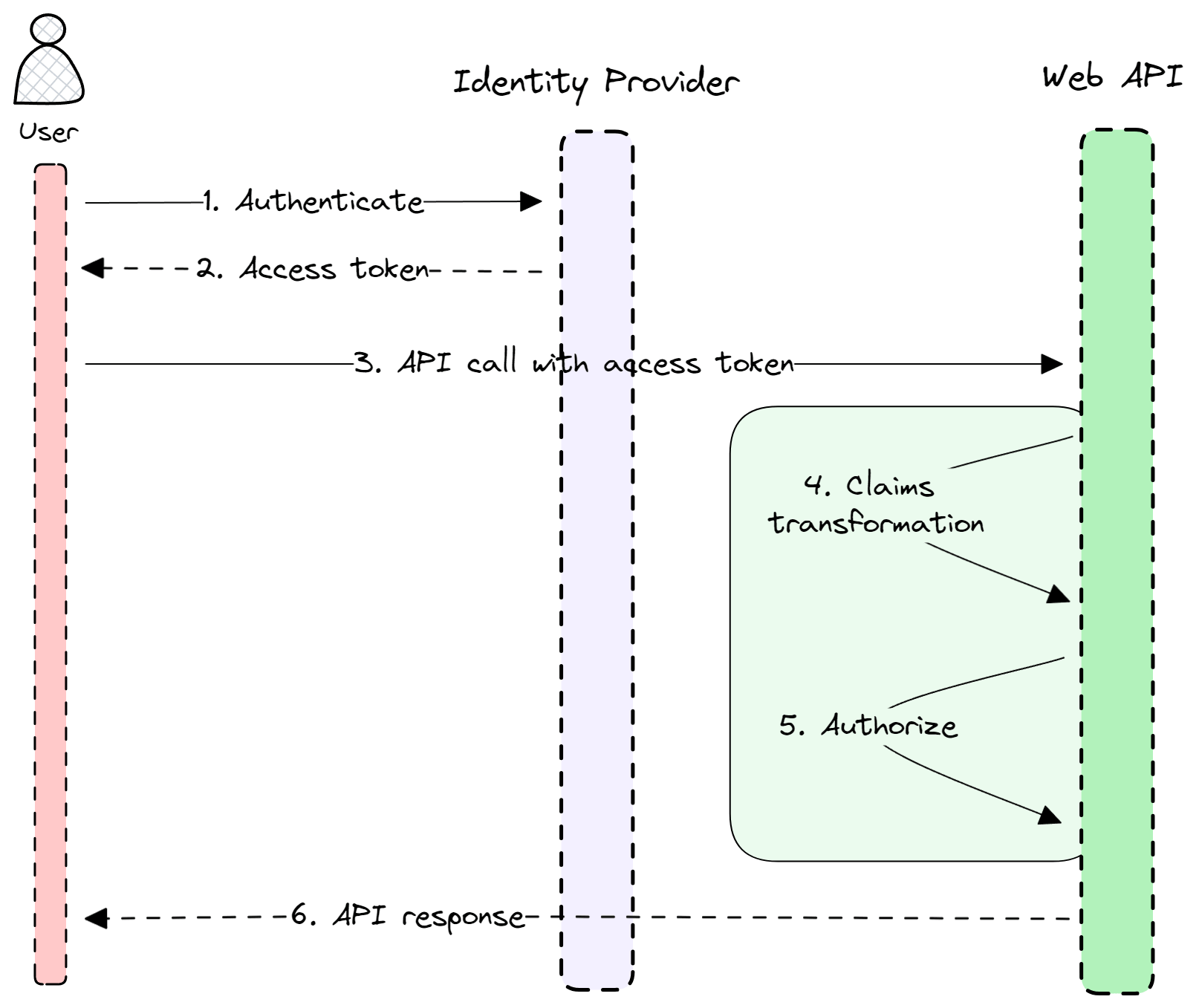

工作流程

- 用户身份认证:通过IDP获取基础claims。

- API收到请求:解析并验证access token。

- Claims Transformation执行:对

ClaimsPrincipal进行扩展/补充/变换。 - 授权中间件根据最终claims判定访问权限。

图1:Claims Transformation顺序图

图1:Claims Transformation顺序图

实现步骤与关键代码解析

1. 定义自定义Claim类型

internal static class CustomClaims

{

internal const string CardType = "card_type";

}2. 实现IClaimsTransformation接口

internal sealed class CustomClaimsTransformation : IClaimsTransformation

{

public Task<ClaimsPrincipal> TransformAsync(ClaimsPrincipal principal)

{

if (principal.HasClaim(claim => claim.Type == CustomClaims.CardType))

{

return Task.FromResult(principal);

}

ClaimsIdentity claimsIdentity = new ClaimsIdentity();

claimsIdentity.AddClaim(new Claim(CustomClaims.CardType, "platinum"));

principal.AddIdentity(claimsIdentity);

return Task.FromResult(principal);

}

}说明:该实现为每个用户动态添加一个自定义claim(如持有“白金卡”标记),且具备幂等性。

3. 注册服务

builder.Services

.AddTransient<IClaimsTransformation, CustomClaimsTransformation>();4. 配置自定义授权策略

builder.Services.AddAuthorization(options =>

{

options.AddPolicy(

"HasPlatinumCard",

builder => builder

.RequireAuthenticatedUser()

.RequireClaim(CustomClaims.CardType, "platinum"));

});高级应用:结合RBAC实现细粒度权限控制

RBAC(Role-Based Access Control,基于角色的访问控制)是企业应用中最常见的权限模型。利用Claims Transformation可实现动态、可扩展的RBAC策略。

应用场景举例

假设IDP只颁发Registered或Member角色,但业务要求针对不同成员赋予细致操作权限(如SubmitOrder, PurchaseTicket)。

典型实现(数据库动态查询权限)

internal sealed class CustomClaimsTransformation(

IServiceProvider serviceProvider) : IClaimsTransformation

{

public async Task<ClaimsPrincipal> TransformAsync(ClaimsPrincipal principal)

{

if (principal.HasClaim(c => c.Type == CustomClaims.Sub ||

c.Type == CustomClaims.Permission))

{

return principal;

}

using IServiceScope scope = serviceProvider.CreateScope();

ISender sender = scope.ServiceProvider.GetRequiredService<ISender>();

string identityId = principal.GetIdentityId();

Result<PermissionsResponse> result = await sender.Send(

new GetUserPermissionsQuery(identityId));

if (result.IsFailure)

{

throw new ClaimsAuthorizationException(

nameof(GetUserPermissionsQuery), result.Error);

}

var claimsIdentity = new ClaimsIdentity();

claimsIdentity.AddClaim(

new Claim(CustomClaims.Sub, result.Value.UserId.ToString()));

foreach (string permission in result.Value.Permissions)

{

claimsIdentity.AddClaim(

new Claim(CustomClaims.Permission, permission));

}

principal.AddIdentity(claimsIdentity);

return principal;

}

}自定义AuthorizationHandler示例

internal sealed class PermissionAuthorizationHandler

: AuthorizationHandler<PermissionRequirement>

{

protected override Task HandleRequirementAsync(

AuthorizationHandlerContext context,

PermissionRequirement requirement)

{

HashSet<string> permissions = context.User.GetPermissions();

if (permissions.Contains(requirement.Permission))

{

context.Succeed(requirement);

}

return Task.CompletedTask;

}

}常见问题与最佳实践

- 幂等性:

TransformAsync可能被多次调用,应确保不会重复添加相同claim。 - 性能问题:如需外部数据(数据库/API)支持,建议合理缓存或优化查询,防止频繁I/O影响系统吞吐量。

- 安全性:避免信任未经验证的claim来源,所有转换逻辑应基于已认证用户上下文且保障数据完整性。

- 调试建议:可通过中间件日志跟踪最终

ClaimsPrincipal内容,确保声明注入和授权行为符合预期。

总结与扩展阅读 📚

Claims Transformation为ASP.NET Core应用在外部认证与内部授权之间架起桥梁,使得权限控制高度灵活、可维护。通过实现IClaimsTransformation接口,你可以:

- 动态补充/映射IDP未提供的声明;

- 支持RBAC/细粒度权限等复杂场景;

- 保持access token简洁、高效。

建议:

- 尽量保持转换逻辑幂等、高效;

- 结合缓存与依赖注入提升性能;

- 掌握ASP.NET Core授权管道原理,打好基础。

希望本文对你在安全架构设计与ASP.NET Core开发实践中有所启发。如有问题欢迎留言交流,祝编码愉快!🚀